Apa Itu Botnet? Cara Malware Membangun Jaringan Serangan Terkoordinasi

Pernah nggak saat semuanya terlihat normal, hingga tiba-tiba website tidak bisa diakses, server mengalami lonjakan trafik tidak wajar, dan email korporat mengirim spam tanpa pernah dijadwalkan? Tim IT memeriksa log, tetapi sumbernya tersebar dari ribuan alamat IP berbeda di berbagai negara. Tidak ada satu penyerang yang jelas. Tidak ada pola sederhana untuk diblokir. Infrastruktur yang sebelumnya stabil mendadak kewalahan dalam hitungan menit.

Inilah salah satu cara kerja Botnet. Jaringan perangkat yang telah terinfeksi malware ini bisa digerakkan secara serempak untuk melancarkan serangan masif, mulai dari DDoS hingga pencurian kredensial. Lebih berbahaya lagi, banyak organisasi tidak sadar sistemnya sudah menjadi bagian dari Botnet sampai reputasi domain masuk blacklist atau data sensitif bocor. Ketika komunikasi internal masih belum terenkripsi penuh dan perlindungan seperti Sertifikat SSL dianggap sekadar formalitas, celah kecil itu cukup untuk membuka jalan bagi malware masuk dan merekrut sistem ke dalam jaringan Botnet tanpa peringatan.

Apa Itu Botnet? Definisi dan Konsep Dasarnya

Secara sederhana, Botnet adalah gabungan dari dua kata: robot dan network. Istilah ini merujuk pada jaringan perangkat yang telah terinfeksi malware dan dapat dikendalikan secara jarak jauh oleh penyerang tanpa sepengetahuan pemiliknya. Setiap perangkat yang terinfeksi disebut sebagai bot atau zombie, dan ketika ratusan hingga jutaan perangkat tersebut terhubung dalam satu kendali, terbentuklah sebuah Botnet yang siap menjalankan perintah secara serentak.

Yang membuat Botnet berbahaya bukan hanya jumlah perangkat yang terlibat, tetapi koordinasinya. Penyerang mengontrol seluruh jaringan Botnet melalui mekanisme yang disebut Command and Control (C2). Dari satu panel kendali, pelaku dapat menginstruksikan ribuan bot untuk mengirim traffic berlebihan ke satu target, mencuri data, menyebarkan malware tambahan, atau menjalankan aktivitas tersembunyi lainnya. Dalam konteks ini, satu perangkat yang tampak “normal” sebenarnya bisa menjadi bagian dari operasi besar tanpa terdeteksi.

Penting untuk dipahami bahwa Botnet tidak selalu menargetkan korban secara langsung di awal. Banyak kasus menunjukkan bahwa organisasi justru menjadi “infrastruktur perantara” karena sistemnya berhasil direkrut ke dalam Botnet. Begitu malware masuk, melalui lampiran email, eksploitasi celah keamanan, atau komunikasi yang tidak terenkripsi, perangkat tersebut mulai menerima instruksi dari server pengendali. Jika jalur komunikasi tidak diamankan dengan enkripsi yang kuat seperti Sertifikat SSL DomaiNesia, proses penyusupan dan pengiriman perintah ini bisa berlangsung tanpa hambatan dan sulit dideteksi.

Secara konsep, Botnet bekerja dalam tiga fase utama: infeksi, koneksi ke server kendali, dan eksekusi perintah. Pada fase infeksi, malware menyusup ke sistem melalui celah keamanan. Pada fase koneksi, perangkat yang terinfeksi akan “melapor” ke pusat kontrol. Setelah terdaftar dalam jaringan Botnet, perangkat tersebut siap digunakan kapan saja untuk melancarkan serangan terkoordinasi.

Inilah yang membedakan Botnet dari malware biasa. Jika malware tradisional merusak satu sistem, Botnet memanfaatkan banyak sistem sekaligus sebagai mesin kolektif. Dan ketika jaringan ini aktif, dampaknya tidak lagi bersifat lokal, melainkan sistemik dan terdistribusi.

Gunakan Sertifikat SSL sekarang, pastikan infrastrukturmu aman!

Bagaimana Malware Membangun Botnet?

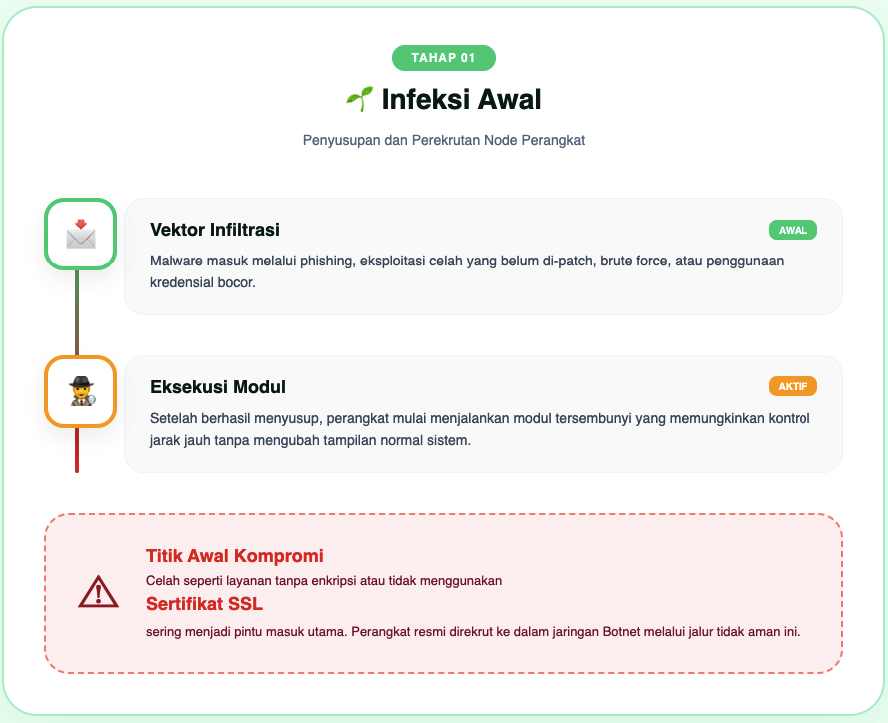

Sebuah Botnet tidak terbentuk dalam semalam. Ia dibangun melalui tahapan yang sistematis, terstruktur, dan sering kali sulit terdeteksi pada fase awal. Proses pembentukan Botnet umumnya terjadi dalam beberapa tahap terstruktur:

- Infeksi Awal: malware masuk melalui phishing, eksploitasi celah yang belum di-patch, brute force, atau kredensial bocor. Setelah berhasil menyusup, perangkat mulai menjalankan modul tersembunyi yang memungkinkan kontrol jarak jauh. Sistem tetap terlihat normal, padahal sudah direkrut ke dalam jaringan Botnet. Celah seperti layanan tanpa enkripsi atau tidak menggunakan Sertifikat SSL sering menjadi titik awal kompromi.

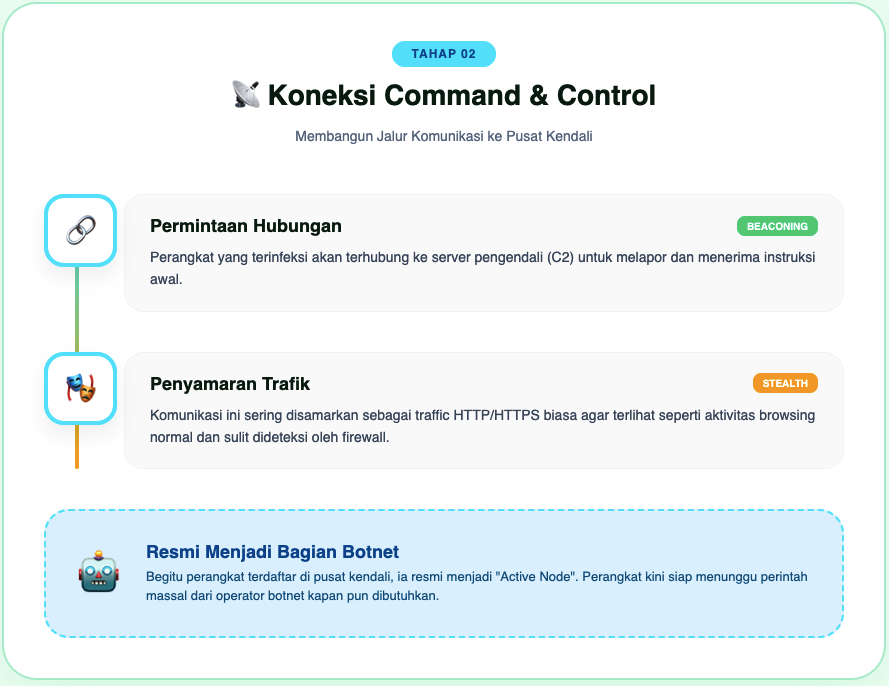

- Koneksi ke Command & Control (C2): perangkat yang terinfeksi akan terhubung ke server pengendali untuk menerima instruksi. Komunikasi ini sering disamarkan sebagai traffic HTTP/HTTPS biasa agar sulit terdeteksi. Begitu terdaftar di pusat kendali, perangkat resmi menjadi bagian aktif dari Botnet.

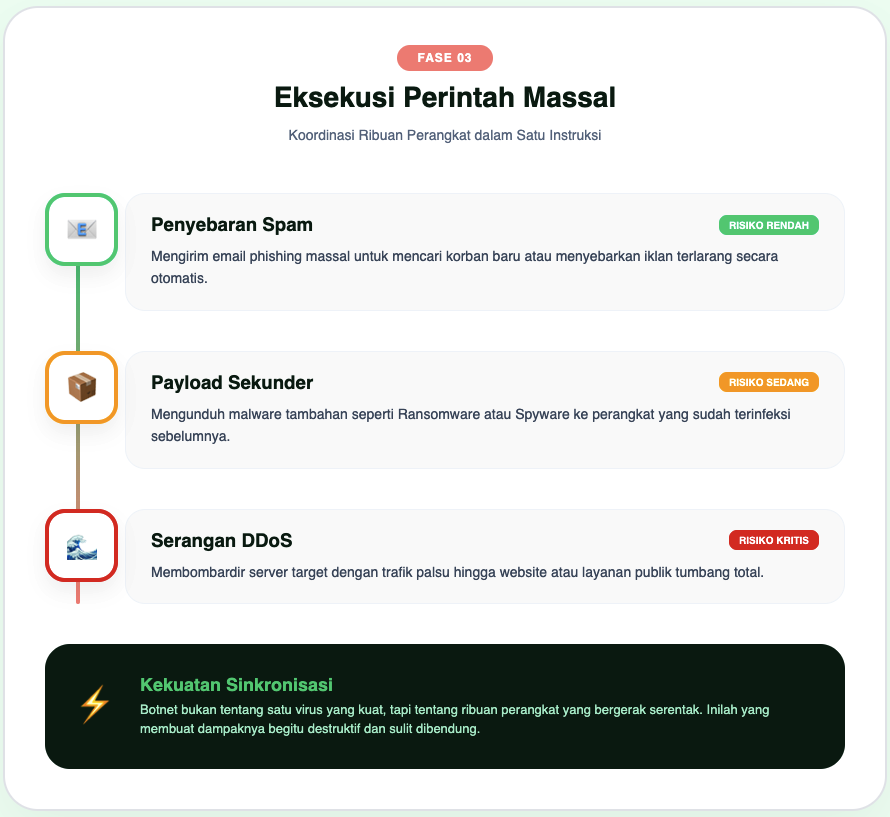

- Eksekusi Perintah Massal: operator Botnet dapat mengirim instruksi serentak ke seluruh bot untuk meluncurkan DDoS, mengirim spam, mencuri data, atau menyebarkan malware tambahan. Kekuatan utama Botnet terletak pada koordinasi ribuan perangkat yang bergerak dalam waktu bersamaan.

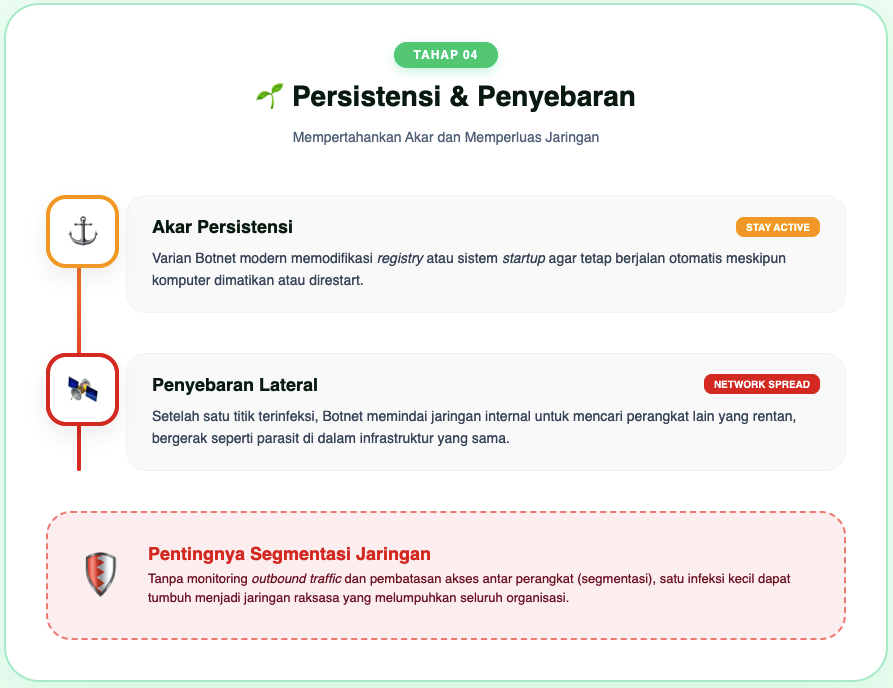

- Persistensi dan Penyebaran: banyak varian Botnet dirancang untuk tetap aktif meski sistem direstart dan mampu menyebar ke perangkat lain dalam jaringan internal. Tanpa segmentasi dan monitoring outbound traffic yang baik, satu infeksi dapat berkembang menjadi jaringan Botnet yang lebih luas di dalam infrastruktur yang sama.

Proses inilah yang membuat Botnet begitu berbahaya: ia bekerja senyap, bertahap, dan sering kali baru terdeteksi ketika dampaknya sudah terasa.

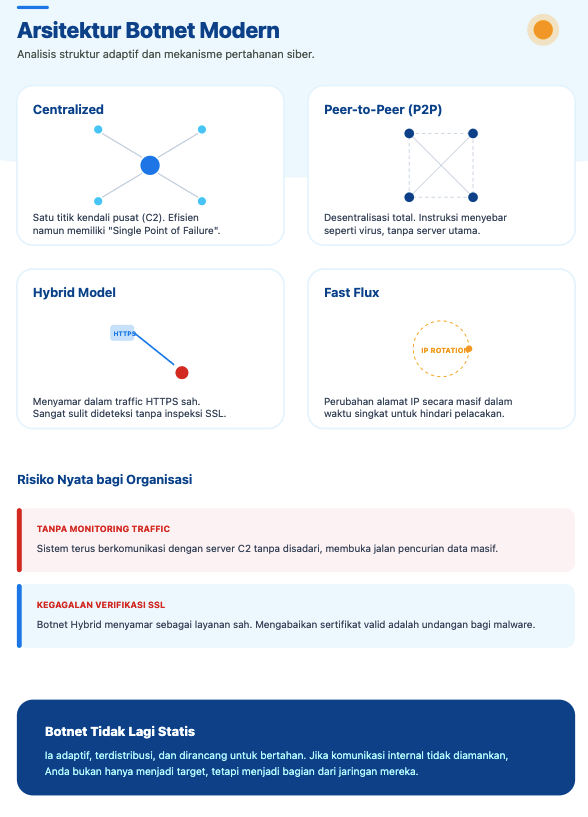

Arsitektur Botnet Modern

Seiring berkembangnya sistem pertahanan siber, struktur Botnet juga semakin kompleks dan sulit dibongkar. Berikut beberapa arsitektur yang umum digunakan beserta risiko nyatanya:

- Centralized Botnet: semua bot terhubung ke satu server Command and Control (C2). Model ini efisien dan cepat untuk meluncurkan serangan terkoordinasi. Jika server pusat berhasil diidentifikasi dan dimatikan, Botnet bisa lumpuh, namun selama belum terdeteksi, kontrolnya sangat presisi. Tanpa monitoring traffic keluar dan validasi koneksi terenkripsi yang ketat, sistem dapat terus berkomunikasi dengan server C2 tanpa disadari.

- Peer-to-Peer (P2P) Botnet: tidak memiliki pusat kendali tunggal. Setiap perangkat dalam Botnet dapat meneruskan instruksi ke perangkat lain. Struktur ini membuat pembongkaran jauh lebih sulit karena tidak ada single point of failure. Jika endpoint tidak menerapkan kontrol komunikasi yang aman dan terenkripsi secara konsisten, penyebaran instruksi dalam jaringan Botnet bisa berlangsung tanpa hambatan.

- Hybrid Botnet: menggabungkan centralized dan P2P. Beberapa node berfungsi sebagai relay atau penghubung tersembunyi. Model ini fleksibel dan lebih adaptif terhadap pemblokiran. Dalam skenario seperti ini, koneksi yang terlihat seperti HTTPS biasa belum tentu aman. Jika Sertifikat SSL tidak diverifikasi dengan benar, perangkat bisa saja terhubung ke node berbahaya yang menyamar sebagai layanan sah.

- Fast Flux & Domain Rotation: teknik ini membuat alamat IP dan domain C2 berubah-ubah secara cepat untuk menghindari pelacakan. Tanpa validasi sertifikat yang sah dan enkripsi yang kuat, sistem bisa terus mempercayai domain palsu yang sebenarnya bagian dari infrastruktur Botnet. Mengabaikan penggunaan Sertifikat SSL yang valid bukan hanya soal keamanan data, tetapi membuka peluang sistem terhubung ke pusat kendali Botnet tanpa pernah menyadarinya.

Arsitektur modern ini membuktikan bahwa Botnet tidak lagi statis. Ia adaptif, terdistribusi, dan dirancang untuk bertahan. Jika komunikasi internal dan eksternal tidak diamankan secara disiplin, organisasi bukan hanya berisiko menjadi target, tetapi juga menjadi bagian dari jaringan Botnet itu sendiri.

Jenis Serangan yang Diluncurkan Botnet

Botnet bukan sekadar malware diam, ia adalah jaringan serangan terkoordinasi. Berikut beberapa jenis serangan yang umum dilakukan, beserta risiko nyata bagi perusahaan atau instansi:

- DDoS (Distributed Denial of Service) → ribuan perangkat yang terinfeksi mengirim traffic berlebihan ke server atau aplikasi kamu. Akibatnya, layanan menjadi tidak dapat diakses, downtime meningkat, dan reputasi organisasi terdampak. Sistem tanpa lapisan keamanan tambahan seperti Sertifikat SSL DomaiNesia yang memvalidasi koneksi rentan menjadi pintu masuk Botnet yang lebih luas.

- Credential Stuffing & Brute Force → Botnet dapat mencoba ribuan kombinasi username dan password secara otomatis untuk mendapatkan akses ke sistem internal. Tanpa autentikasi tambahan dan enkripsi data, kredensial dapat bocor dan sistem menjadi sasaran bagi penyerang lebih lanjut.

- Spam & Phishing Massal → Botnet bisa mengirim email massal yang tampak sah dari domain organisasi. Ini merusak reputasi, meningkatkan risiko blacklisting domain, dan membuka peluang malware tambahan masuk. Penggunaan SSL yang tepat membantu memastikan email internal atau komunikasi web terenkripsi, mengurangi risiko penyalahgunaan domain.

- Crypto Mining & Resource Abuse → Botnet dapat memanfaatkan perangkat yang terinfeksi untuk menambang cryptocurrency, membebani CPU/GPU, dan mengurangi performa sistem. Jika komunikasi antara perangkat dan server tidak terenkripsi, perintah mining bisa berjalan tanpa terdeteksi.

- Data Exfiltration / Pencurian Data → beberapa Botnet modern dirancang untuk mencuri informasi sensitif secara diam-diam: database, dokumen internal, atau kredensial. Sistem yang tidak memiliki SSL atau enkripsi end-to-end rentan untuk menjadi “pintu belakang” bagi penyerang.

Dampak Nyata Jika Infrastruktur Terlibat Botnet

Ketika sistem sudah menjadi bagian dari Botnet, risikonya langsung terasa pada operasional dan reputasi organisasi:

- Downtime & gangguan layanan → Botnet bisa membuat server dan aplikasi tidak responsif karena serangan DDoS atau aktivitas berlebihan dari perangkat yang terinfeksi. Sistem yang tidak menggunakan komunikasi terenkripsi dengan Sertifikat SSL berpotensi menjadi pintu masuk botnet, memperbesar risiko gangguan layanan.

- Reputasi & blacklist domain → email atau domain perusahaan yang disalahgunakan untuk spam atau phishing dapat masuk daftar hitam global, menurunkan kepercayaan klien dan partner. SSL yang sah membantu memverifikasi identitas domain, meminimalkan peluang penyalahgunaan oleh botnet.

- Pencurian Data Sensitif → Botnet modern mampu mengekstrak informasi internal tanpa terlihat. Organisasi harus memantau aktivitas sistem dan menerapkan enkripsi end-to-end agar data kritis tetap aman.

Sekali perangkat atau domain masuk ke jaringan Botnet, dampaknya bisa langsung terasa. Risiko downtime, reputasi, dan kebocoran data bukan sekadar teori, ini ancaman nyata yang harus dicegah sebelum terlambat.

Mitigasi Dasar yang Wajib Diterapkan

Untuk mencegah sistem menjadi bagian dari Botnet, perusahaan dan instansi perlu menerapkan langkah-langkah dasar berikut:

- Enkripsi komunikasi → pastikan semua layanan internal dan eksternal menggunakan SSL yang valid. Komunikasi terenkripsi mencegah malware menerima instruksi dari server Botnet dan melindungi data sensitif dari penyadapan. Perangkat yang belum terlindungi Sertifikat SSL berisiko disusupi botnet.

- Firewall & IDS (Intrusion Detection System) → pasang firewall yang mampu membatasi akses ke port penting dan gunakan IDS untuk memantau anomali trafik. Sistem yang aktif memfilter traffic mencurigakan bisa menghentikan botnet sebelum eksekusi serangan masif.

- Patch management & update rutin → perangkat lunak yang usang sering menjadi celah utama infeksi. Terapkan patch dan update rutin agar malware tidak dapat memanfaatkan bug lama untuk masuk ke sistem.

- Segmentasi jaringan → pisahkan jaringan internal dan layanan kritis dari sistem publik. Segmentasi membatasi penyebaran botnet jika satu perangkat berhasil terinfeksi.

- Monitoring outbound traffic & aktivitas sistem → pantau arus data keluar dari jaringan untuk mendeteksi perangkat yang berperilaku mencurigakan. Botnet sering membutuhkan koneksi keluar ke server C2; deteksi awal mencegah mereka berkembang menjadi jaringan besar.

- Backup & recovery terjadwal → selalu siapkan backup data yang terpisah dari jaringan utama. Jika serangan berhasil, recovery cepat dapat meminimalkan downtime dan kerugian.

Mitigasi bukan sekadar “melindungi hari ini”, tapi membangun fondasi keamanan jangka panjang. Dengan sertifikat SSL DomaiNesia yang valid, monitoring yang aktif, dan patch rutin, organisasi tidak hanya melindungi data, tetapi juga menghentikan botnet sebelum infrastruktur menjadi korban berikutnya.

Lindungi Infrastruktur Sebelum Terlambat

Botnet bukan ancaman masa depan, ia nyata, tersebar luas, dan bisa melumpuhkan sistem perusahaan dalam hitungan menit. Dampaknya terasa langsung: downtime layanan, domain masuk blacklist, hingga bocornya data sensitif. Banyak organisasi baru sadar setelah kerusakan terjadi, dan saat itu, biaya perbaikan jauh lebih tinggi daripada pencegahan.

Aksi sekarang lebih murah daripada menyesal nanti. Terapkan lapisan proteksi yang kuat: gunakan Sertifikat SSL DomaiNesia valid untuk semua komunikasi, pantau trafik keluar, jalankan patch rutin, dan pastikan backup selalu siap. Sistem yang terenkripsi dan tervalidasi bukan hanya melindungi data, tetapi menghentikan botnet sebelum mereka menguasai perangkat kamu.

Jangan tunggu sampai domain kamu digunakan sebagai alat serangan atau data penting hilang ke tangan pihak asing. Pasang SSL sekarang, pastikan infrastruktur kamu aman, dan hentikan botnet sebelum ia menyerang.