Apa itu Parameter Tampering? dan Bahayanya Pada Data

Hai DomaiNesians! Di era digital yang semakin maju, keamanan data menjadi hal yang sangat penting untuk diperhatikan. Salah satu ancaman yang sering luput dari perhatian adalah Parameter Tampering, sebuah teknik peretasan yang dapat membahayakan data sensitif pada sebuah website. Memahami apa itu Parameter Tampering, dampak buruknya, serta cara mencegahnya adalah langkah awal untuk menjaga keamanan sistem digital. Artikel ini akan membahas secara mendalam tentang Parameter Tampering, mulai dari pengertian, contoh implementasi, kasus nyata, hingga langkah-langkah antisipasi yang dapat diterapkan. Dengan pengetahuan ini, kita bisa lebih waspada dan melindungi data dari ancaman peretas.

Mengenal Parameter Tampering

Parameter Tampering adalah teknik manipulasi data yang dilakukan oleh peretas dengan mengubah parameter yang dikirimkan melalui permintaan HTTP ke server. Parameter ini biasanya berupa data yang dimasukkan pengguna melalui URL, formulir, cookie, atau header HTTP. Tujuan utama peretas adalah untuk mendapatkan akses tidak sah, mencuri data sensitif, atau mengganggu fungsi normal aplikasi. Misalnya, seorang peretas dapat mengubah ID pengguna dalam URL untuk mengakses akun orang lain atau memodifikasi harga produk di situs e-commerce.

Kerugian akibat Parameter Tampering bisa sangat besar. Data pribadi seperti nama, alamat, atau informasi kartu kredit dapat dicuri, menyebabkan kerugian finansial bagi pengguna dan perusahaan. Selain itu, reputasi perusahaan dapat rusak, kepercayaan pelanggan hilang, dan biaya untuk memperbaiki sistem yang diretas bisa sangat tinggi. Dalam beberapa kasus, Parameter Tampering juga dapat menyebabkan gangguan operasional, seperti downtime website atau kerusakan data yang sulit dipulihkan.

Tujuan dari Parameter Tampering biasanya bervariasi, tergantung pada motif peretas. Beberapa peretas bertujuan untuk mendapatkan keuntungan finansial, seperti mencuri informasi pembayaran. Ada pula yang ingin mengeksploitasi sistem untuk mendapatkan data rahasia, seperti kredensial login atau dokumen internal perusahaan. Dalam kasus lain, peretas mungkin hanya ingin mengganggu operasional sistem demi kepuasan pribadi atau untuk menunjukkan kelemahan keamanan.

Contoh Implementasi Parameter Tampering

Parameter Tampering dapat dilakukan melalui beberapa metode yang umum digunakan oleh peretas. Empat metode utama yang sering ditemui adalah melalui HTTP Header, URL Query, Cookies, dan HTML Form Field. Masing-masing metode ini memiliki karakteristik unik yang memungkinkan peretas untuk memanipulasi data dengan cara yang berbeda. Berikut ini, kita akan mengenal secara singkat keempat metode tersebut untuk memahami bagaimana Parameter Tampering dapat terjadi.

HTTP Header

HTTP Header adalah bagian dari permintaan HTTP yang berisi informasi tambahan, seperti jenis browser, bahasa yang digunakan, atau token autentikasi. Dalam Parameter Tampering, peretas dapat memanipulasi header ini untuk menipu server agar memberikan akses yang tidak sah. Misalnya, peretas dapat mengubah header autentikasi untuk menyamar sebagai pengguna lain.

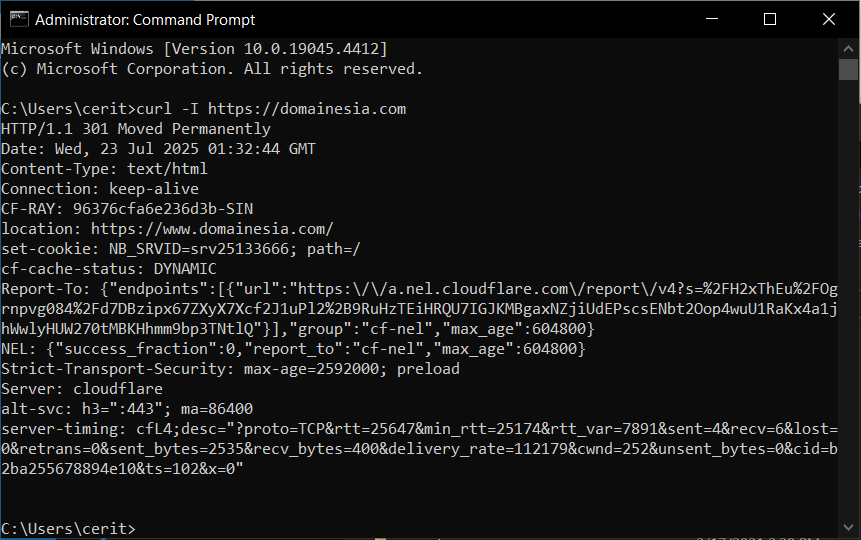

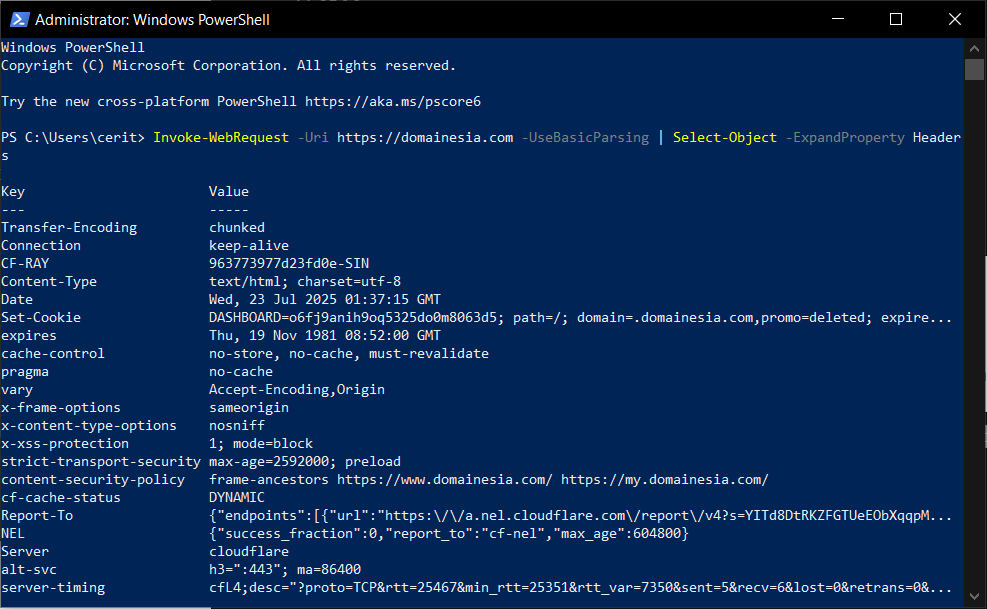

Untuk memeriksa HTTP Header, kita dapat menggunakan perintah berikut melalui terminal:

|

1 |

curl -I [url] |

Alternatifnya, pada sistem operasi Windows, kita dapat menggunakan PowerShell dengan perintah berikut:

|

1 |

Invoke-WebRequest -Uri [url] -UseBasicParsing | Select-Object -ExpandProperty Headers |

Peretas dapat melakukan tampering pada HTTP Header dengan menggunakan alat seperti Burp Suite atau dengan memodifikasi header secara langsung melalui skrip. Misalnya, mereka dapat mengubah nilai header seperti “User-Agent” atau “Authorization” untuk mendapatkan akses ke data yang seharusnya tidak dapat diakses. Teknik ini sering kali sulit dideteksi karena header tidak terlihat langsung oleh pengguna biasa.

URL Query

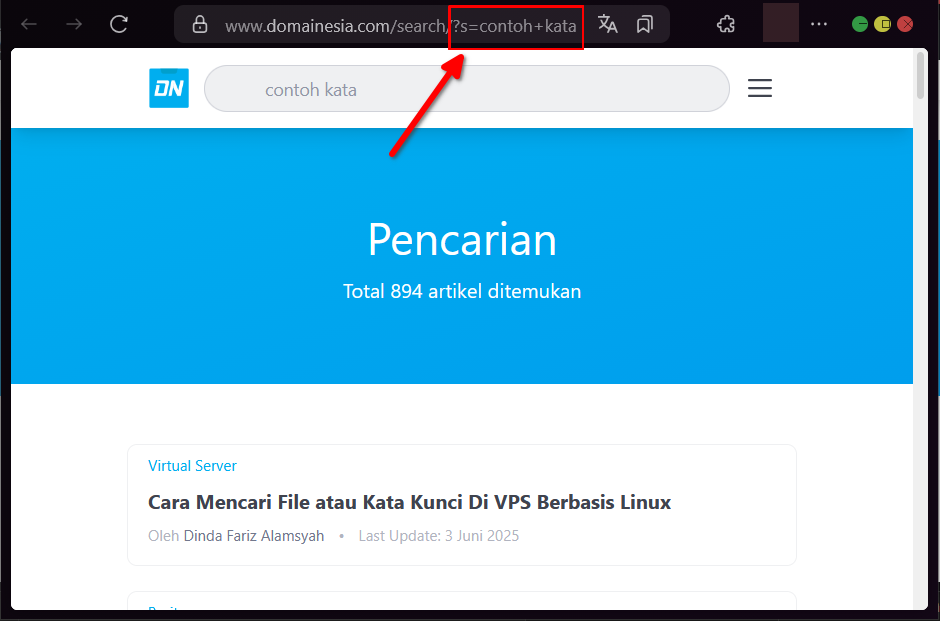

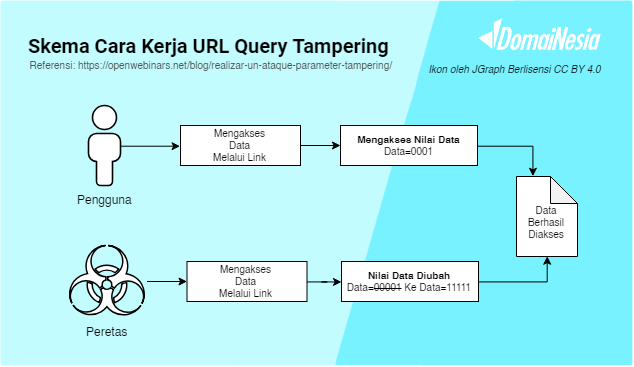

URL Query adalah bagian dari URL yang berisi parameter dalam format pasangan nama-nilai, seperti ?id=123 atau ?price=100. Parameter ini sering digunakan untuk mengirimkan data ke server, seperti ID pengguna atau filter pencarian. Dalam Parameter Tampering, peretas dapat mengubah nilai parameter ini langsung di bilah alamat browser untuk mengakses informasi yang tidak seharusnya mereka lihat.

Kita dapat memeriksa URL Query dengan melihat bilah alamat browser. Parameter biasanya muncul setelah tanda tanya (?) di URL.

Peretas dapat melakukan tampering pada URL Query dengan mengubah nilai parameter secara manual. Misalnya, dengan mengubah ?id=123 menjadi ?id=124, mereka mungkin dapat mengakses data pengguna lain. Teknik ini sangat sederhana namun berbahaya jika server tidak memvalidasi input dengan baik.

Cookies

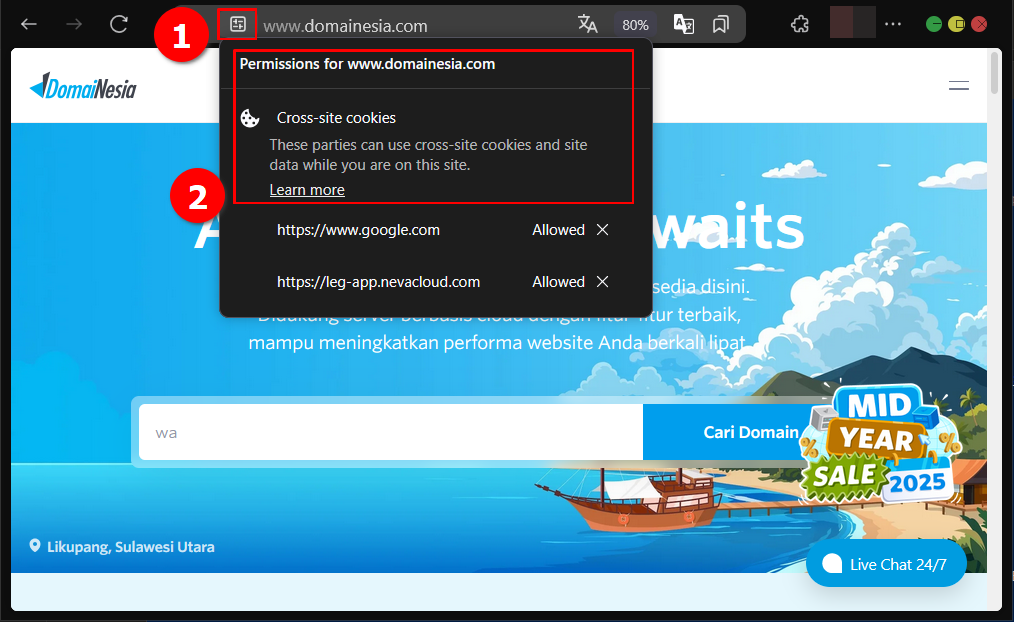

Cookies adalah file kecil yang disimpan di browser untuk menyimpan informasi seperti sesi pengguna atau preferensi. Dalam Parameter Tampering, peretas dapat memodifikasi nilai cookie untuk mendapatkan akses tidak sah atau mengubah perilaku aplikasi. Misalnya, mengubah cookie sesi dapat memungkinkan peretas untuk menyamar sebagai pengguna lain.

Untuk memeriksa cookies, kita dapat melihatnya melalui browser. Biasanya, terdapat ikon di ujung kiri bilah alamat yang menunjukkan opsi “Cookies” saat diklik.

Peretas dapat melakukan tampering pada cookies dengan menggunakan alat seperti editor cookie browser atau skrip khusus. Mereka mungkin mengubah nilai cookie seperti ID sesi untuk mendapatkan akses ke akun pengguna lain. Karena cookies sering kali berisi informasi sensitif, manipulasi ini dapat menyebabkan pelanggaran keamanan yang serius.

HTML Form Field

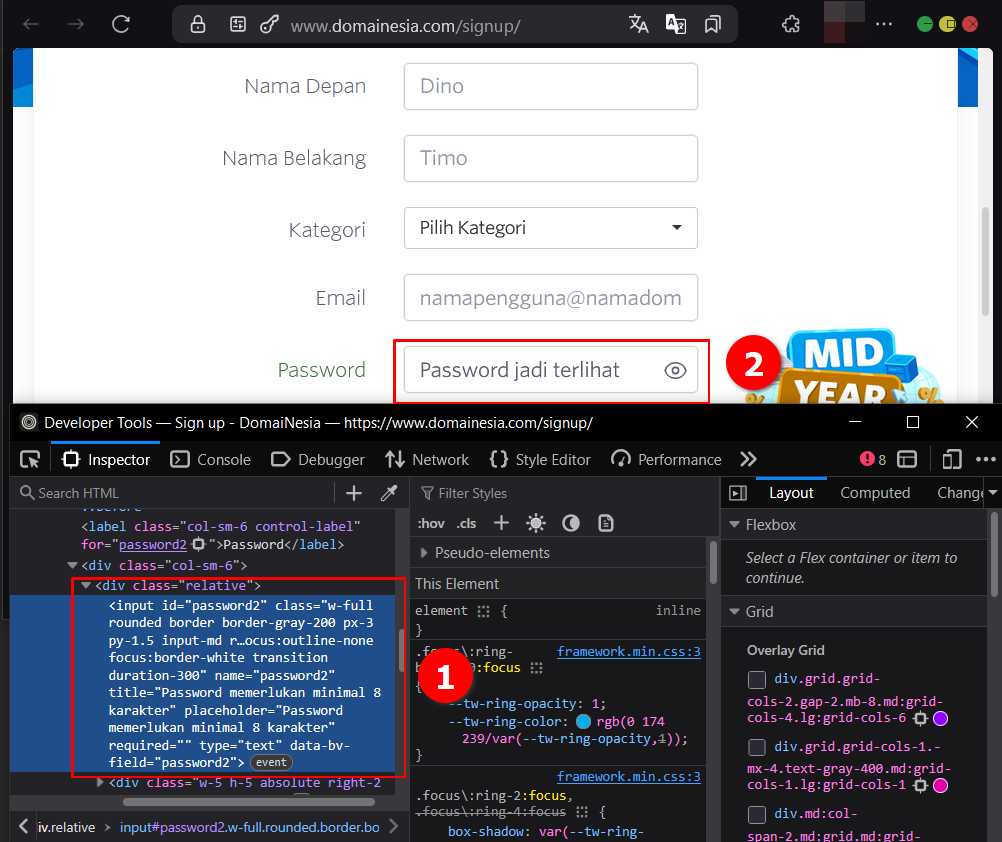

HTML Form Field adalah elemen formulir pada halaman web, seperti kolom input untuk nama, email, atau kata sandi. Dalam Parameter Tampering, peretas dapat memanipulasi nilai yang dikirimkan melalui formulir ini untuk mengeksploitasi sistem. Misalnya, mereka dapat mengubah harga produk dalam formulir pembayaran untuk membeli barang dengan harga lebih murah.

Kita dapat mencoba mengubah HTML Form Field menggunakan Developer Tools pada browser. Dengan mengklik kanan elemen formulir dan memilih “Inspect”, kita dapat mengedit nilai formulir sebelum dikirim ke server.

Peretas dapat melakukan tampering pada HTML Form Field dengan memodifikasi nilai input menggunakan alat seperti Developer Tools atau dengan mengirimkan permintaan HTTP yang dimodifikasi. Teknik ini sering berhasil jika server tidak memvalidasi input dengan ketat, memungkinkan peretas untuk memanipulasi data yang dikirim.

Kasus Nyata Parameter Tampering

Parameter Tampering telah menyebabkan banyak insiden keamanan di dunia nyata. Dua kasus yang sering dibicarakan adalah pembobolan data pada Bank Citi pada tahun 2011 dan peretasan melalui plugin JavaScript pada Ticketmaster pada tahun 2018. Kedua kasus ini menunjukkan betapa seriusnya dampak Parameter Tampering jika tidak ditangani dengan baik.

Kasus Bank Citi Tahun 2011

Pada tahun 2011, Bank Citi mengalami pelanggaran keamanan besar-besaran akibat Parameter Tampering. Peretas memanfaatkan kelemahan pada sistem autentikasi situs web Citi dengan memodifikasi parameter URL untuk mengakses akun pelanggan lain. Dengan mengubah nilai parameter seperti nomor akun di URL, peretas dapat melihat informasi sensitif, termasuk nama, nomor kartu kredit, dan detail transaksi.

Kasus ini berakhir dengan kerugian besar bagi Bank Citi. Sekitar 360.000 akun pelanggan terdampak, dan bank harus mengganti kartu kredit serta memberikan kompensasi kepada pelanggan. Citi kemudian meningkatkan sistem keamanannya dengan menambahkan validasi input yang lebih ketat dan memperbaiki proses autentikasi untuk mencegah serangan serupa di masa depan.

Kasus Ticketmaster Tahun 2018

Pada tahun 2018, Ticketmaster menjadi korban peretasan melalui plugin JavaScript yang disusupi oleh pihak ketiga. Peretas memanipulasi parameter dalam kode JavaScript yang digunakan oleh plugin pihak ketiga, Inbenta Technologies, untuk mencuri data kartu pembayaran pelanggan. Parameter Tampering ini memungkinkan peretas untuk mengarahkan data sensitif ke server mereka sendiri.

Setelah insiden ini, Ticketmaster segera menghapus perangkat lunak berbahaya dari platformnya, meningkatkan protokol keamanan, dan bekerja sama dengan pakar keamanan siber untuk investigasi menyeluruh. Pelanggan yang terdampak diberitahu dan disarankan untuk mengganti kata sandi mereka. Kasus ini menunjukkan pentingnya memeriksa keamanan pihak ketiga yang terintegrasi dengan sistem utama.

Cara Mengantisipasi Parameter Tampering

Nah, DomaiNesians! Untuk melindungi website dari ancaman Parameter Tampering, terdapat beberapa langkah antisipasi yang dapat diterapkan. Dengan langkah-langkah ini, kita dapat memastikan bahwa data pengguna tetap aman dan sistem berjalan dengan baik. Berikut adalah cara-cara yang dapat dilakukan:

- Pastikan aplikasi atau API memvalidasi dan membersihkan semua parameter input sebelum digunakan.

- Terapkan enkripsi pada cookie untuk mencegah manipulasi parameter.

- Hindari menyertakan parameter sensitif dalam string kueri URL.

- Gunakan format daftar putih untuk input dari sisi klien dan server. Daftar putih memungkinkan hanya permintaan atau input yang sesuai dengan aturan yang telah ditentukan oleh administrator.

- Gunakan firewall untuk mengontrol lalu lintas masuk dan keluar guna mengurangi risiko keamanan.

- Manfaatkan WAF (Web Application Firewall) berbasis cloud yang kaya fitur untuk menangani API atau microservices di berbagai ekosistem.

Ternyata Parameter Tampering Bahaya Juga!

Parameter Tampering adalah ancaman serius yang dapat membahayakan keamanan data dan integritas sistem. Dari penjelasan di atas, kita telah mempelajari bahwa Parameter Tampering dapat dilakukan melalui HTTP Header, URL Query, Cookies, dan HTML Form Field, dengan dampak yang signifikan seperti pencurian data dan kerugian finansial. Kasus nyata seperti Bank Citi pada tahun 2011 dan Ticketmaster pada tahun 2018 menunjukkan betapa pentingnya menjaga keamanan sistem dari serangan ini. Dengan menerapkan langkah-langkah antisipasi seperti validasi input, enkripsi cookie, dan penggunaan firewall, kita dapat mengurangi risiko Parameter Tampering.

Selamat DomaiNesians!, kita telah mempelajari ancaman ini dan cara mencegahnya. Sampai jumpa di artikel dan panduan DomaiNesia berikutnya, tetap jaga keamanan digital!