Cara Install Fail2Ban di VPS (Ubuntu/Debian) untuk Lindungi SSH dari Brute Force

Hai DomaiNesians! Apakah ada yang pernah khawatir mengenai keamanan VPS dari serangan brute force? Serangan-serangan ini bisa sangat merugikan, terutama jika menyerang layanan penting seperti SSH. Untung saja, Fail2ban hadir sebagai solusi untuk melindungi server dari ancaman tersebut. Artikel ini akan membahas cara menginstal dan mengatur Fail2ban di VPS agar tetap aman dan terproteksi. Yuk, kita mulai!

Mengapa Perlu Mengamankan VPS dari Brute Force?

Brute force adalah metode serangan di mana penyerang mencoba masuk ke server dengan menebak kombinasi username dan password secara berulang-ulang hingga berhasil. Serangan ini paling sering ditargetkan ke layanan SSH di VPS atau server Linux lainnya. Jika akses SSH berhasil ditembus, penyerang bisa mengambil alih server dan menyebabkan kerugian besar, seperti pencurian data atau penyebaran malware.

Fail2ban adalah sebuah perangkat lunak open-source pada Linux yang dirancang untuk memantau file log sistem, mendeteksi aktivitas mencurigakan seperti upaya login gagal yang berulang, dan secara otomatis memblokir alamat IP tersebut menggunakan firewall. Dengan fitur ini, Fail2ban menyediakan perlindungan tambahan bagi server agar tidak mudah ditembus oleh serangan brute force.

Penerapan Fail2ban di VPS sangat berguna dalam berbagai skenario. Misalnya, saat server digunakan untuk mengelola data keuangan atau aplikasi yang memerlukan tingkat keamanan tinggi, Fail2ban dapat memantau aktivitas login dan memblokir IP mencurigakan. Selain itu, Fail2ban juga sangat membantu server yang menerima akses dari banyak alamat IP berbeda, seperti server hosting. Dengan memblokir akses mencurigakan, performa server tetap optimal dan keamanan tetap terjaga.

Sebaliknya, tanpa pengaturan keamanan seperti Fail2ban, risiko serangan brute force meningkat signifikan. Server dapat menjadi sasaran empuk untuk pencurian data, instalasi backdoor, atau bahkan menjadi bagian dari botnet. Namun, dengan Fail2ban, semua risiko tersebut dapat diminimalkan, menjadikan server jauh lebih aman dan stabil.

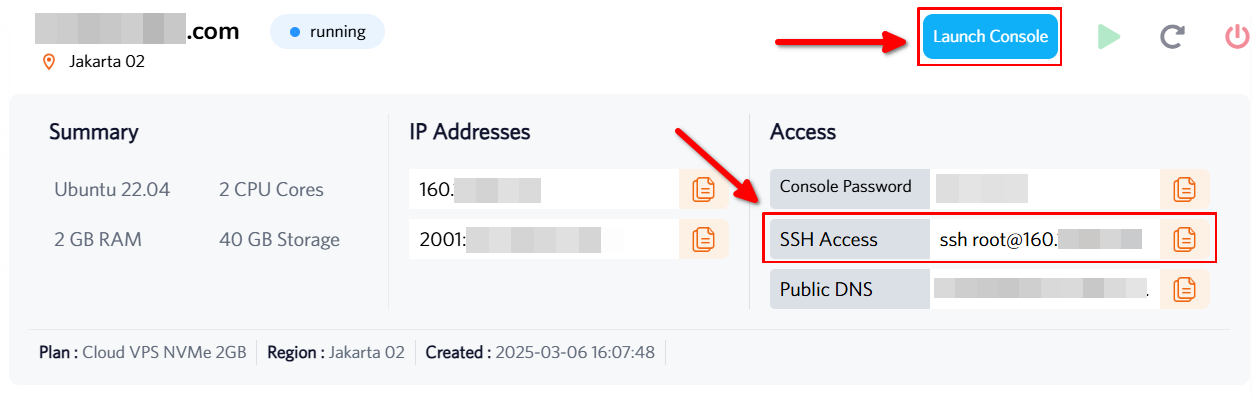

Mengakses Cloud VPS Linux dengan SSH

Setelah memahami pentingnya perlindungan terhadap brute force, langkah awal dalam proses instalasi Fail2ban adalah mengakses server melalui SSH. Untuk server dengan sistem operasi Ubuntu, antarmuka dan perintah yang digunakan bisa sedikit berbeda jika dibandingkan dengan versi atau jenis distribusi Linux lainnya.

Jika kamu belum memiliki VPS, cobalah Cloud VPS murah dan terbaik atau temukan paket hosting terbaik di web hosting DomaiNesia. Semuanya sudah mendukung antarmuka modern untuk mempermudah pengelolaan.

Untuk mengakses Cloud VPS, gunakan terminal SSH atau Console MyDomaiNesia. Jika lupa dengan alamat IP, kamu dapat menemukannya di Dashboard Akun DomaiNesia. Masukkan perintah berikut untuk mulai terhubung:

|

1 |

ssh root@IP-Address-VPS |

Masukkan kredensial root untuk login. Setelah itu, kita siap melanjutkan pengaturan.

Menginstall Fail2ban di Cloud VPS

Setelah berhasil masuk ke VPS, langkah selanjutnya adalah menginstal Fail2ban. Namun sebelum itu , pastikan kamu sudah backup data penting via Backup & Restore Data Plesk Panel agar data aman. Kemudian lanjut dengan menggunakan perintah berikut:

|

1 |

sudo apt update -y && sudo apt install fail2ban -y |

Perintah tersebut berfungsi untuk memperbarui daftar paket pada sistem dan sekaligus menginstal perangkat lunak Fail2ban. Setelah instalasi selesai, lakukan pengecekan status Fail2ban dengan perintah:

|

1 |

systemctl status fail2ban.service |

Pada awalnya, Fail2ban akan berada dalam status tidak aktif. Oleh karena itu, pengaturan awal perlu dilakukan agar layanan ini dapat berfungsi dengan optimal. Berikut adalah contoh output.

|

1 2 3 4 |

fail2ban.service - Fail2Ban Service Loaded: loaded (/lib/systemd/system/fail2ban.service; disabled; vendor preset: enabled) Active: inactive (dead) Docs: man:fail2ban(1) |

Pengaturan Awal Fail2ban di Cloud VPS

Langkah pertama dalam pengaturan Fail2ban adalah membuat file konfigurasi khusus bernama jail.local. File ini berguna untuk menyimpan konfigurasi yang telah disesuaikan tanpa mengubah file bawaan, sehingga lebih aman saat terjadi pembaruan sistem. Jalankan perintah berikut untuk membuat dan membuka file tersebut:

|

1 |

sudoedit /etc/fail2ban/jail.local |

Salin dan tempelkan isi berikut ke dalam file tersebut:

|

1 2 3 4 5 6 7 8 9 |

[sshd] enabled = true port = ssh filter = sshd logpath = /var/log/auth.log maxretry = 3 findtime = 300 bantime = 3600 ignoreip = 127.0.0.1 |

Berikut adalah penjelasan masing-masing parameter:

- “enabled = true” : Mengaktifkan perlindungan pada layanan SSH.

- “port = ssh” : Menentukan port yang dipantau, misalnya port SSH default (22).

- “filter = sshd” : Menunjukkan jenis log yang dipantau, dalam hal ini SSH.

- “logpath = /var/log/auth.log” : Lokasi file log yang dipantau untuk mendeteksi aktivitas mencurigakan.

- “maxretry = 3” : Jumlah maksimum percobaan login gagal sebelum IP diblokir.

- “findtime = 300” : Jangka waktu (dalam detik) untuk menghitung jumlah percobaan login gagal.

- “bantime = 3600” : Durasi (dalam detik) IP diblokir setelah mencapai batas maxretry.

- “ignoreip = 127.0.0.1” : Daftar IP yang dikecualikan dari pemblokiran, seperti 127.0.0.1 yang merupakan alamat lokal (server itu sendiri).

Setelah selesai mengedit, simpan perubahan dengan menekan kombinasi tombol CTRL+O lalu ENTER, kemudian keluar dari editor dengan menekan CTRL+X.

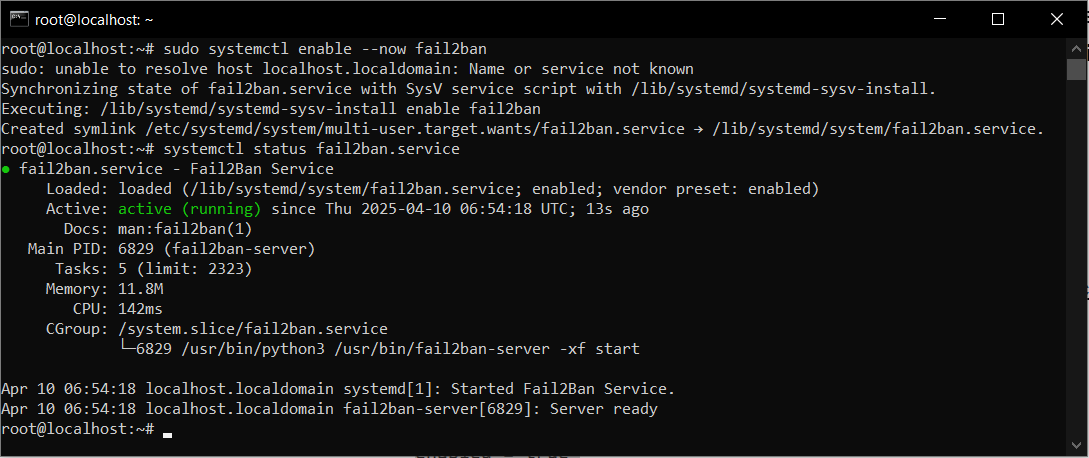

Setelah konfigurasi awal selesai, aktifkan Fail2ban untuk mulai berjalan dengan menjalankan perintah berikut:

|

1 |

systemctl enable --now fail2ban |

Perintah ini akan memastikan bahwa Fail2ban langsung berjalan dan otomatis aktif setiap kali server di-restart. Setelah itu, periksa kembali status Fail2ban untuk memastikan sudah aktif dan berjalan dengan baik:

|

1 |

systemctl status fail2ban.service |

Memblokir Secara Manual di Fail2ban

Meskipun Fail2ban sudah secara otomatis memblokir alamat IP mencurigakan berdasarkan konfigurasi di file jail.local, ada kalanya admin server perlu melakukan pemblokiran secara manual, misalnya saat mendeteksi aktivitas mencurigakan dari alamat IP tertentu. Untuk memblokir IP secara manual, gunakan perintah berikut:

|

1 |

fail2ban-client set sshd banip (isi dengan IP address) |

Ganti (isi dengan IP address) dengan alamat IP yang ingin diblokir. Perintah ini akan langsung menambahkan IP yang dimasukkan ke dalam daftar blokir Fail2ban untuk layanan SSH.

Jika di kemudian hari ingin membatalkan pemblokiran alamat IP tersebut, Fail2ban juga menyediakan fitur unban dengan perintah berikut:

|

1 |

fail2ban-client set sshd unbanip (isi dengan IP address) |

Ganti (isi dengan IP address) dengan alamat IP yang sebelumnya telah diblokir. Dengan pendekatan ini, admin server memiliki fleksibilitas untuk menyaring aktivitas mencurigakan secara manual jika diperlukan.

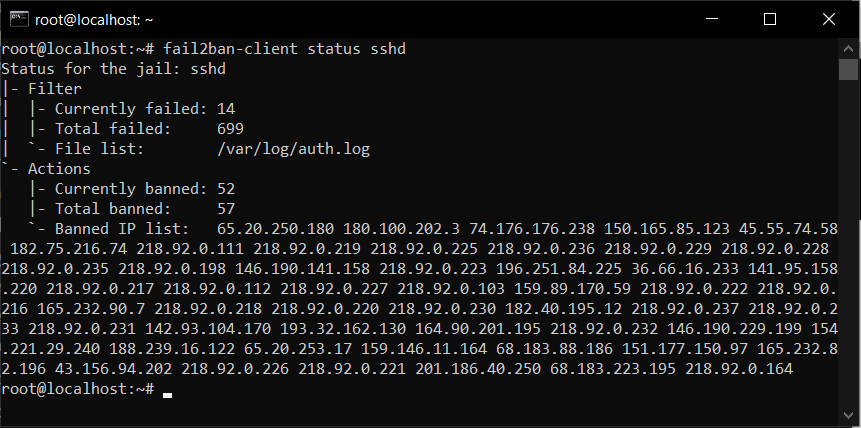

Melihat Daftar IP yang Terblokir di Fail2ban

Selain melakukan blokir manual, Fail2ban juga memungkinkan admin server untuk memantau daftar IP yang telah diblokir. Untuk melihat status fail2ban dan daftar blokir pada layanan SSH, gunakan perintah:

|

1 |

fail2ban-client status sshd |

Perintah ini akan menampilkan jumlah total IP yang telah diblokir serta informasi dasar tentang layanan SSH yang dipantau oleh Fail2ban.

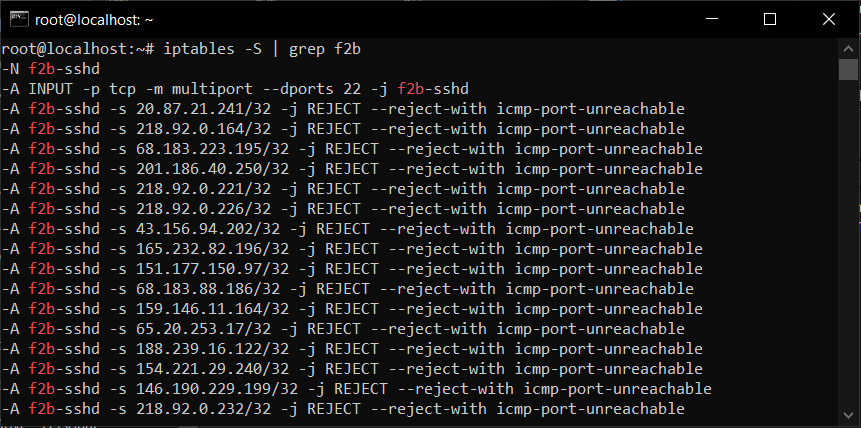

Selain melalui perintah dasar dari Fail2ban, admin juga dapat menggunakan iptables untuk melihat aturan pemblokiran yang diterapkan oleh Fail2ban. Jalankan perintah berikut untuk melihat daftar aturan tersebut:

|

1 |

iptables -S | grep f2b |

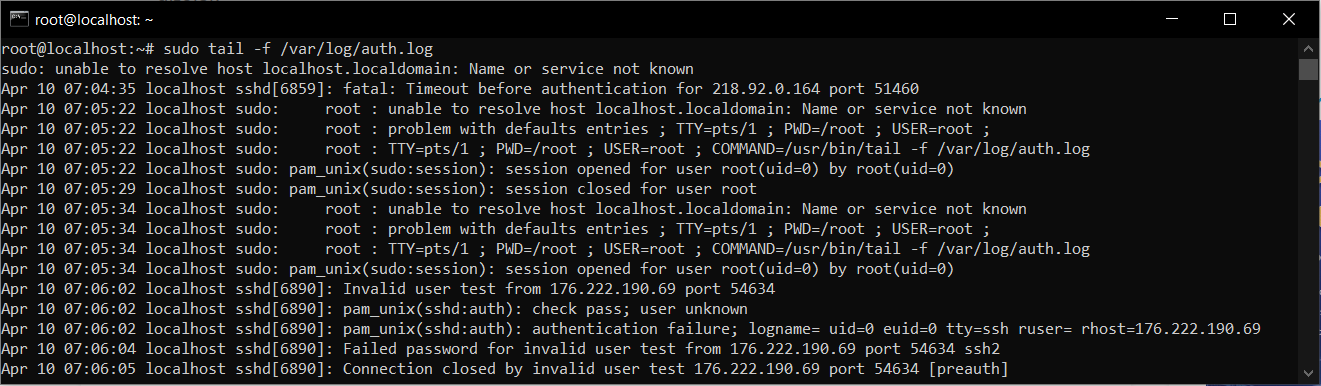

Fail2ban juga menyimpan informasi aktivitasnya dalam file log, sehingga log aktivitas atau alamat IP yang diblokir dapat dilihat secara langsung. Untuk memantau log autentikasi sistem yang telah diarahkan oleh Fail2ban, gunakan perintah berikut:

|

1 |

tail -f /var/log/auth.log |

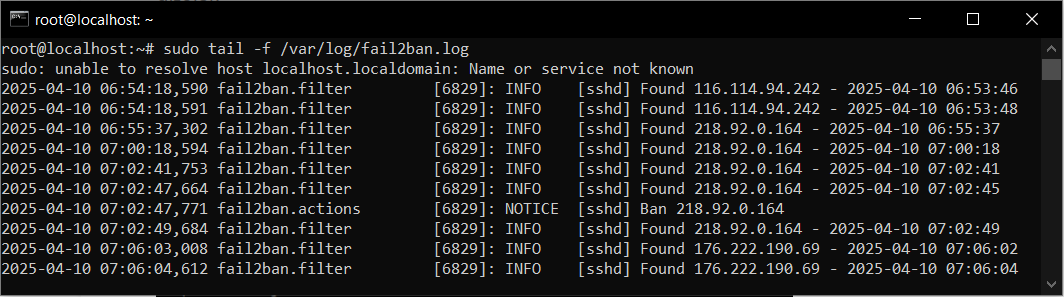

Jika ingin melihat log khusus Fail2ban yang lebih sederhana dan terfokus, gunakan perintah ini:

|

1 |

tail -f /var/log/fail2ban.log |

File log tersebut memuat detail aktivitas Fail2ban, termasuk alamat IP yang telah diblokir dan waktu pemblokiran. Jika SSH tidak bisa diakses setelah blokir, periksa apakah port sudah dibuka melalui Cara Membuka Port di Plesk Panel.

Cloud VPS Aman dari Brute Force

Selamat DomaiNesians!, Kini server VPS telah terlindungi dengan Fail2ban, solusi efektif untuk mencegah serangan brute force. Mulai dari instalasi hingga konfigurasi awal, semua langkah telah selesai dilakukan. Pengaturan ini akan membantu menjaga keamanan server dari aktivitas mencurigakan yang dapat mengancam sistem. Dengan fitur otomatis seperti pemantauan log dan pemblokiran IP mencurigakan, serta opsi manual untuk mengontrol pemblokiran, Fail2ban memberikan fleksibilitas dan keamanan ekstra bagi VPS.

Jangan lupa untuk memeriksa status Fail2ban secara berkala dan memperbarui konfigurasi sesuai kebutuhan agar server tetap aman. Semoga artikel ini membantu memahami dan mengamankan Cloud VPS dengan lebih baik. Sampai jumpa di artikel berikutnya dan jangan lupa lihat panduan DomaiNesia lainnya!