Cara Install Firewalld di VPS Ubuntu / CentOS: Konfigurasi Zona & Port Aman

Halo DomaiNesians! Kali ini, kita akan membahas cara Install Firewalld di VPS. Firewalld merupakan alat firewall yang canggih untuk mengamankan sistem Linux kamu. Mari kita telusuri langkah-langkahnya bersama-sama!

Pengenalan Firewalld

Firewalld merupakan sistem firewall dinamis yang memungkinkan kita untuk mengatur aturan keamanan jaringan dengan mudah. Keistimewaan Firewalld terletak pada pemanfaatan sistem Zona untuk mengamankan jaringan. Zona ini memungkinkan kita untuk mengelompokkan aturan firewall berdasarkan tingkat kepercayaan jaringan, memberikan fleksibilitas dan kendali yang lebih baik.

Beberapa keunggulan menggunakan Firewalld pada sistem kamu antara lain:

- Konfigurasi dinamis tanpa perlu restart

- Konsep zona untuk mengelompokkan aturan dengan lebih terstruktur

- Integrasi yang baik dengan sistem modern

- Mudah digunakan melalui command line atau GUI

Firewalld dapat membantu mengamankan server dan mengatur jaringan dalam berbagai skenario. Misalnya, dalam konteks melindungi server web, Firewalld dapat dikonfigurasi untuk hanya mengizinkan lalu lintas HTTP (port 80) dan HTTPS (port 443), sambil memblokir akses ke port lain yang tidak diperlukan. Hal ini sangat membantu dalam melindungi server dari serangan yang menargetkan layanan yang tidak digunakan.

Untuk server database, Firewalld menawarkan kemampuan untuk membatasi akses hanya dari alamat IP tertentu atau jaringan internal, mencegah akses langsung dari internet. Sebagai contoh, administrator dapat mengatur Firewalld untuk membatasi akses ke port MySQL (3306) hanya dari server aplikasi yang terpercaya, meningkatkan keamanan data sensitif yang disimpan dalam database.

Firewalld tersedia untuk berbagai distribusi Linux, terutama yang berbasis Red Hat seperti CentOS, Fedora, dan RHEL. Untuk menginstal Firewalld, kamu membutuhkan minimal:

- CentOS/RHEL versi 7 atau versi terbaru

- Fedora versi 18 atau versi terbaru

- SUSE versi 15 atau versi terbaru

- OpenSUSE versi 15 atau versi terbaru

- Tersedia juga diberbagai distribusi Linux yang lain

Fitur Zone Pada Firewalld

Zone adalah fitur utama Firewalld yang memungkinkan pengelompokan aturan berdasarkan tingkat kepercayaan jaringan. Berikut adalah beberapa zone default yang tersedia di Firewalld beserta penjelasannya:

- drop: Zone paling ketat. Semua koneksi masuk ditolak tanpa balasan. Hanya koneksi keluar yang diizinkan.

- block: Mirip dengan drop, tapi koneksi masuk ditolak dengan pesan icmp-host-prohibited.

- public: Zone default untuk jaringan publik yang tidak dipercaya. Hanya koneksi tertentu yang diizinkan.

- external: Digunakan untuk jaringan eksternal dengan NAT. Cocok untuk router.

- internal: Untuk jaringan internal. Komputer di zone ini lebih dipercaya.

- dmz: Untuk komputer yang berada di DMZ (demilitarized zone). Hanya akses tertentu yang diizinkan.

- work: Untuk komputer di lingkungan kerja. Lebih dipercaya daripada public.

- home: Untuk jaringan rumah. Lebih dipercaya daripada public.

- trusted: Zone paling longgar. Semua koneksi diizinkan.

Contoh penggunaan fitur utama ini misalkan kamu memiliki server web yang perlu diakses publik, namun juga memiliki panel administrasi yang harus dibatasi aksesnya. kamu dapat menggunakan zone “public” untuk mengizinkan akses HTTP/HTTPS ke server web, sementara menggunakan zone “internal” untuk membatasi akses ke panel administrasi hanyaémat dari alamat IP tertentu.

Untuk dokumentasi resmi dan lengkap dari Firewalld, bisa mengunjungi website resminya www.firewalld.org. Pada artikel ini akan membahas tentang penggunaan dasar konfigurasi saja.

Proses Instalasi Firewalld

Nah sekarang kita sudah paham fungsi dan kegunaan Firewalld. Saatnya kita implementasikan di lingkungan perkantoran! Yuk kita mulai dari proses instalasinya.

Sebelum memulai instalasi, pastikan kamu sudah memiliki kebutuhan VPS yang dibutuhkan sesuai kriteria diatas ya, untuk melihat paket VPS bisa mengunjungi link Domainesia untuk paket VPS murah. Pada implementasi dibawah akan menggunakan Ubuntu versi 22.

Instalasi Firewalld

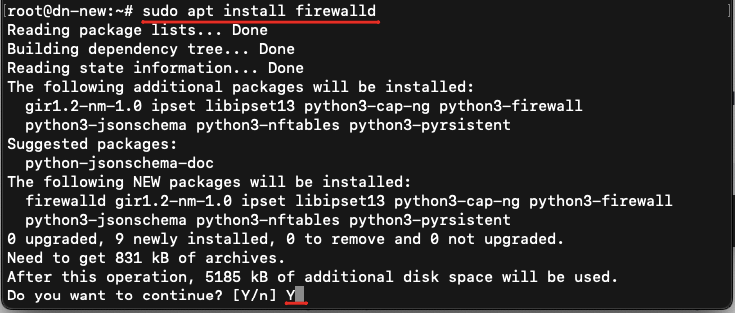

Hai DomaiNesians! Langkah pertama yang perlu kita lakukan adalah menginstal Firewalld di VPS kita. Untuk sistem berbasis Ubuntu, gunakan perintah berikut:

|

1 |

sudo apt install firewalld |

Perintah diatas akan menginstall paket firewalld ke dalam sistem. Pada langkah ini terdapat berbagai dependensi – dependensi yang dibutuhkan untuk menjalankan firewalld.

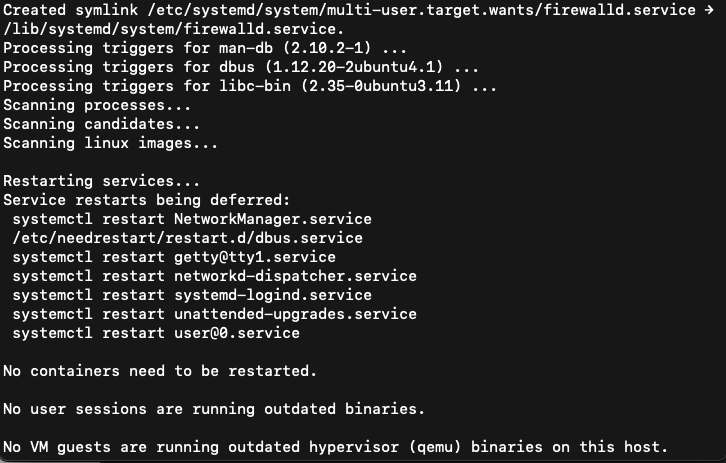

Selanjutnya, kita perlu mengaktifkan dan menjalankan layanan Firewalld:

|

1 2 |

sudo systemctl enable firewalld sudo systemctl start firewalld |

Perintah enable akan mengaktifkan Firewalld agar berjalan saat boot, sedangkan start akan menjalankannya segera.

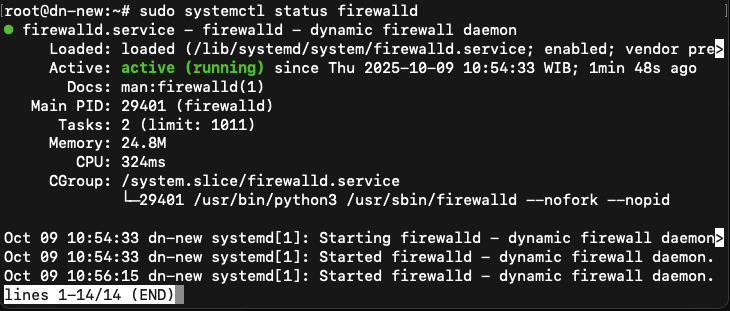

Untuk memastikan Firewalld berjalan dengan baik, kita bisa mengecek statusnya:

|

1 |

sudo systemctl status firewalld |

Jika muncul output “running”, berarti Firewalld sudah aktif dan siap dikonfigurasi.

Konfigurasi Dasar Firewalld

Selamat DomaiNesians! Kita sudah berhasil menginstal Firewalld. Sekarang saatnya kita mengonfigurasi zona untuk mengamankan jaringan kantor kita.

Pertama, mari kita lihat zona default yang aktif:

|

1 |

sudo firewall-cmd --get-default-zone |

Biasanya zona default adalah “public”. Untuk lingkungan kantor, kita akan membuat zona baru bernama “work”. Gunakan perintah berikut:

|

1 |

sudo firewall-cmd --permanent --new-zone=work |

sudo firewall-cmd --permanent --zone=work --add-service=http

Perintah –permanent akan menyimpan konfigurasi ini agar tetap ada setelah reboot, sedangkan –new-zone=work membuat zona baru bernama “work”.

Setelah membuat zona baru, kita perlu memuat ulang Firewalld:

|

1 |

sudo firewall-cmd --reload |

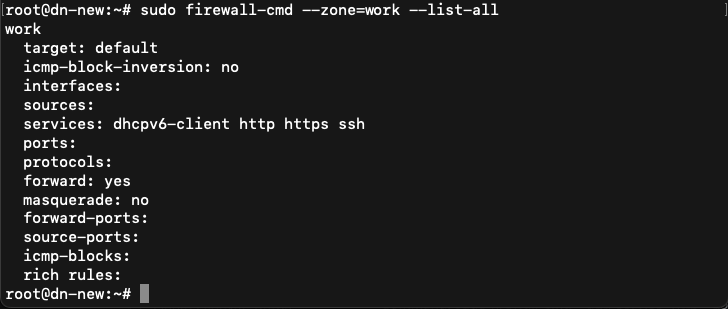

Perintah –reload akan memuat ulang konfigurasi Firewalld tanpa memutuskan koneksi yang sedang berjalan. Setelah reload, pastikan layanan yang kamu tambahkan sudah aktif, menggunakan command:

sudo firewall-cmd --zone=work --list-all

Sekarang, mari kita atur zona “work” sebagai default:

|

1 |

sudo firewall-cmd --set-default-zone=work |

Perintah ini mengubah zona default menjadi “work”.

Jika suatu saat nanti kita perlu menghapus zona, gunakan perintah:

|

1 |

sudo firewall-cmd --permanent --delete-zone=work |

Perintah ini akan menghapus zona “work” secara permanen.

Kita juga bisa menggunakan Rich Rules untuk memblokir lalu lintas dari alamat IP tertentu:

|

1 |

sudo firewall-cmd --zone=work --add-rich-rule='rule family="ipv4" source address="10.0.0.1" reject' --permanent |

Perintah ini akan menolak semua lalu lintas dari alamat IP 10.0.0.1

Setelah mengonfigurasi Firewalld, penting bagi kita untuk memonitor aktivitasnya. Firewalld menyimpan log-nya di /var/log/firewalld. Kita bisa menggunakan perintah journalctl untuk melihat log Firewalld:

|

1 |

sudo journalctl -u firewalld |

Firewalld Siap Mengamankan Sistem

Baik, DomaiNesians! Kita telah berhasil memasang, mengatur, dan menggunakan Firewalld di kantor kita. Dengan zona “work” yang sudah disetel, port dan layanan yang sudah ditambahkan, serta Rich Rules yang sudah diterapkan, jaringan kantor kita sekarang jauh lebih aman dari serangan dari luar.

Perlu diingat bahwa keamanan jaringan adalah proses yang berkelanjutan. Penting bagi kita untuk terus memantau log firewall, memperbarui aturan secara rutin, dan menyesuaikan pengaturan dengan kebutuhan kantor yang terus berubah. Dengan Firewalld, kita memiliki alat yang ampuh untuk menjaga keamanan jaringan kantor.

Selain itu, jangan lupa untuk secara berkala meninjau dan memperbarui aturan firewall kamu. Kebutuhan keamanan dapat berubah seiring waktu, dan penting untuk memastikan bahwa aturan firewall kamu tetap relevan dan efektif.

Jangan lupa lanjutkan dengan menambah lapisan keamanan Fail2Ban atau Imunify360 untuk proteksi dari serangan brute-force dan malware.

Semoga panduan ini membantu dalam mengamankan jaringan kantor menggunakan Firewalld. Jangan ragu untuk terus belajar dan mengeksplorasi fitur-fitur canggih Firewalld lainnya. Jangan lupa untuk kunjungi panduan dari DomaiNesia lainnya.

FAQ-Pertanyaan yang Sering Diajukan

Q: Apa keuntungan menggunakan Firewalld dibanding firewall tradisional di Linux?

A: Firewalld menawarkan konfigurasi dinamis tanpa perlu restart layanan, konsep zona yang memudahkan pengelompokan aturan berdasarkan tingkat kepercayaan jaringan, serta integrasi yang baik dengan sistem modern, membuatnya lebih fleksibel dan mudah digunakan dibanding firewall tradisional seperti iptables manual.

Q: Bagaimana konsep zona di Firewalld membantu meningkatkan keamanan jaringan?

A: Dengan konsep zona, Firewalld memungkinkan kita menetapkan aturan keamanan berbeda berdasarkan tipe jaringan (misalnya public, home, work). Hal ini memberikan kontrol granular sehingga trafik dari jaringan yang kurang terpercaya bisa dibatasi lebih ketat dibanding jaringan yang lebih dipercaya.

Q: Mengapa penting untuk secara berkala memantau log Firewalld?

A: Memantau log Firewalld membantu mendeteksi aktivitas jaringan yang mencurigakan, mengidentifikasi potensi serangan, dan memastikan aturan firewall berjalan sesuai harapan. Hal ini merupakan bagian penting dari proses keamanan jaringan yang berkelanjutan.